WordPress – это бесплатная OpenSource система управления содержимым сайта. Предоставляется она абсолютно бесплатно всем желающим, что резко повышает к ней интерес со стороны разработчиков.

Каждый владелец копии ВордПресс может использовать её по своему усмотрению: модифицировать, распространять и создавать на её базе свои проекты.

Именно большая популярность и открытость архитектуры CMS WordPress сделала ее очень уязвимой и доступной для злоумышленников, которые могут навредить ресурсу. Ведь найденная уязвимость может быстро тиражироваться на сотни тысяч сайтов, делая владельцев беззащитными перед опытными взломщиками.

Интересная информация о WordPress:

- 45-50 % сайтов, запущенных в доменной зоне RU в 2019 году, работают на WordPress;

- на текущий момент на CMS WordPress в Рунете работает более 700 000 различных сайтов;

- всего в мире на движке Вордпресс запущено более 18 000 000 сайтов (на начало 2016 года), для сравнения годом ранее цифра была всего 16 000 000, а в 2012 году – лишь 6 000 000 сайтов;

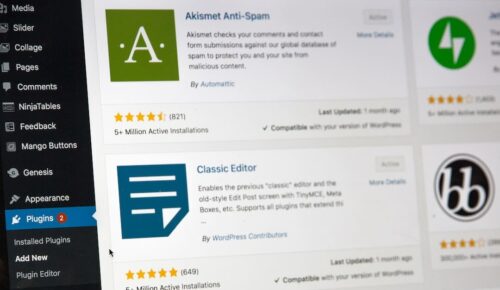

- в официальном каталоге плагинов доступно около 30 000 бесплатных плагинов для CMS;

- в качестве разработчиков WordPress зарегистрировано в 2012 году более 100 000 специалистов;

- лишь 20 % пользователей устанавливают плагины для защиты WordPress.

Как видите, с одной стороны система активно развивается, миллионы пользователей ее используют, но лишь 1/5 вебмастеров беспокоятся о безопасности Вордпресс сайтов, которые им принадлежат.

Проблемы безопасности WordPress

Под безопасностью сайта, понимаем закрытие потенциальных и существующих возможностей проникнуть в код сайта для внедрения вирусных кодов, а также спам атак сайта через формы комментирования и обратной связи. Если второй вариант, угроз безопасности, можно отнести к неудобствам администрирования, мало влияющим на функционал сайта, то проникновение в код чревато от периодического воровства контента, до воровства сайта целиком.

Основные проблемы безопасности WordPress это их динамичность и скрытость. Под динамичностью понимаем, всё новые варианты взломать сайт. Скрытность, подразумевает невозможность понять, что сайт взломан без специальных инструментов анализа.

Существует ряд часто используемых и потенциальных уязвимостей WordPress, он включает:

- SQL Injection (SQLI) — возникает, когда SQL-запросы могут вводиться и выполняться с URL-адреса сайта;

- Межсайтовый скриптинг (XSS) — хакер может вводить код в сайт, как правило, через поле ввода;

- Загрузка файла с вредоносным кодом на незащищенный сервер;

- Подпрограмма запроса на межсайтовый запрос (CSRF) — код или строки вводятся и выполняются с URL-адреса сайта;

- Brute Force – Метод подбора. Постоянные попытки войти в систему, угадывая имя пользователя и пароль учетной записи администратора;

- Отказ в обслуживании (DoS) — когда сайт падает из-за постоянного потока трафика, исходящего от хакбота;

- Распределенный отказ в обслуживании (DDoS). Подобно атаке DoS, за исключением того, что hackbot отправляет трафик из нескольких источников, таких как зараженные компьютеры или маршрутизаторы;

- Open Redirect – внедряется код и страница сайта, постоянно перенаправляется на другую страницу, установленную хакером со спамом или на другой сайт (фишинговый) сайт;

- Фишинг (кража личных данных) — сайт или страница, созданная хакером, которая похожа на хорошо известный, общепринятый сайт, но используется для сбора учетных данных для входа в систему, обманывая пользователя для ввода их сведений;

- Вредоносное ПО — вредоносный скрипт или программа с целью заражения сайта или системы;

- Локальное включение файлов (LFI) — злоумышленник может контролировать, какой файл выполняется в запланированное время, установленное CMS или веб-приложение;

- Обход аутентификации — дыра в безопасности, позволяющая хакеру обойти регистрационную форму и получить доступ к сайту;

- Полное раскрытие пути (FPD). Когда путь к веб-сайту сайта раскрывается, например, когда видны листы каталога, ошибки или предупреждения;

- Список пользователей. Возможность определения действительного имени пользователя для его последующего использования ватаке с использованием «тупого» добавления имени в конец URL-адреса сайта WordPress. Это даст идентификатор пользователя, который может вернуть профиль автора с действительным именем пользователя;

- XML External Entity (XXE) — XML-вход, который ссылается на внешний объект и плохо обрабатывается неправильно настроенным парсером XML и может привести к раскрытию конфиденциальной информации;

- Обход безопасности — аналогично обход аутентификации, за исключением того, что хакер может обойти существующую систему безопасности, чтобы получить доступ к некоторой части сайта;

- Удаленное выполнение кода (RCE) . Хакер имеет возможность выполнять произвольный код на машине или сайте с другого компьютера или сайта;

- Включение удаленного файла (RFI). Использование на сайте ссылки на внешний скрипт, с целью загрузки вредоносного ПО с совершенно другого компьютера или сайта;

- Подделка запроса на стороне сервера (SSRF). Когда хакер может управлять сервером частично или полностью, чтобы заставить его выполнять запросы удаленно;

- Обход каталога. Случаи, при которых HTTP может быть использован для доступа к каталогам сайта и выполнения команд за пределами корневого каталога сервера;

Как обходят WP защиту?

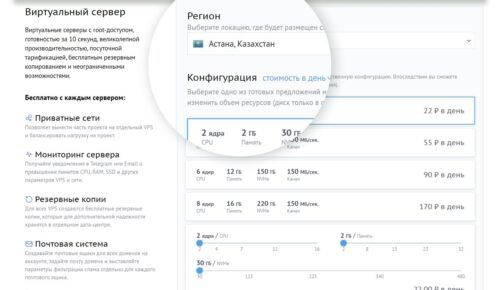

- 40% – взломы хостинга. Владелец сайта мало может повлиять на защищенность хостинг платформы, поэтому изначально нужно выбирать качественных хостеров с положительны

ми отзывами и проверенной репутацией. - 30% осуществляются через небезопасные темы, в которых намеренно или случайно присутствуют уязвимости. Вывод: необходимо использовать платные темы от надежных поставщиков. Я лично рекомендую Темы и плагины от WPShop, где все шаблоны проходят жёсткую модерацию профессионалами на предмет безопасности и функциональности.

- 20% взломов WordPress из-за уязвимых плагинов. Даже лучшая защита ВордПресс нивелируется установкой плагинов с намеренно размещенной уязвимостью. Сюда же относится установка чистого кода на сайт из непроверенных источников пользователями, мало разбирающимися в программировании.

- 10% ВордПресс взломов из-за ненадежного пароля. Хакеры просто подбирают или брутфорсят пароли, взламывая сайты в автоматическом или ручном режиме.

Безопасность WP сайта должна решаться комплексно, то есть, даже если вы используете плагины WordPress Security, но при этом устанавливаете на свой ресурс непроверенный код – вы находитесь в зоне риска.

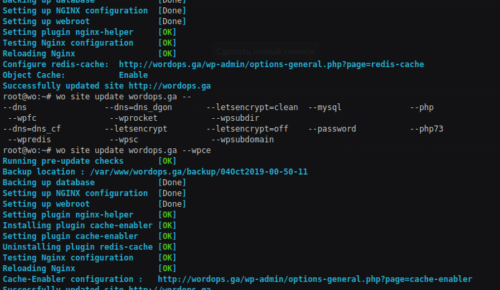

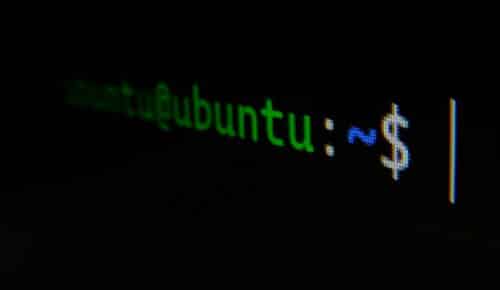

Проверка WordPress на уязвимости

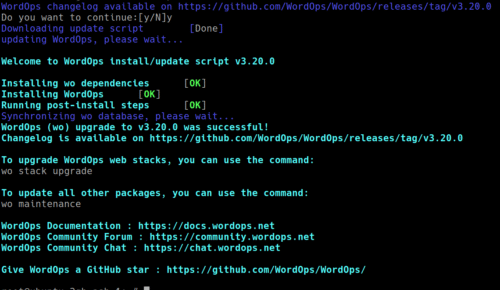

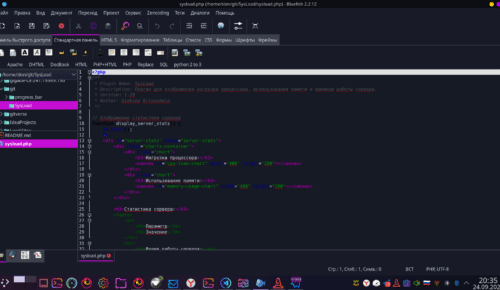

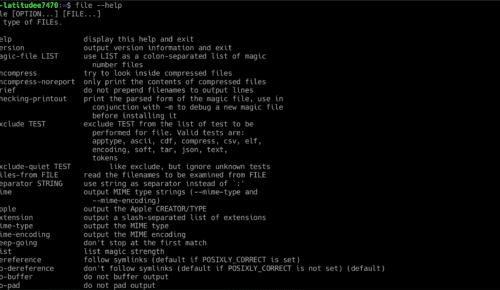

Вы можете бесплатно проверить свой сайт WordPress на уязвимости при помощи данной утилиты WPScan,а также заказать аудит сайта .