Введение

Npv Tunnel V2ray/SSH — это мощное решение для создания защищённых туннелей, объединяющее возможности двух технологий: V2ray и SSH. Данное руководство рассчитано на продвинутых пользователей, желающих обойти ограничения на доступ к интернету и обеспечить безопасность своих данных. В этой статье мы рассмотрим, как настроить и использовать Npv Tunnel на различных операционных системах с примерами и подробным разбором.

V2ray: что это такое?

V2ray — это современная платформа для создания прокси-серверов с поддержкой множества протоколов. В отличие от стандартных решений, таких как VPN, V2ray предоставляет более гибкую систему маршрутизации трафика, что позволяет эффективно контролировать поток данных.

Основные компоненты V2ray:

- Core — основной модуль, который принимает и обрабатывает запросы.

- Protocols — поддержка протоколов, таких как VMess, Shadowsocks, SOCKS5, HTTP/2 и другие.

- Routing — гибкая система маршрутизации, с возможностью определения правил маршрутизации по IP, домену или даже типу трафика.

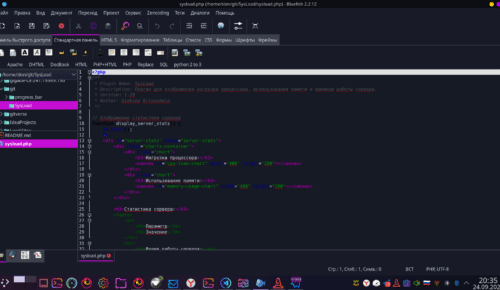

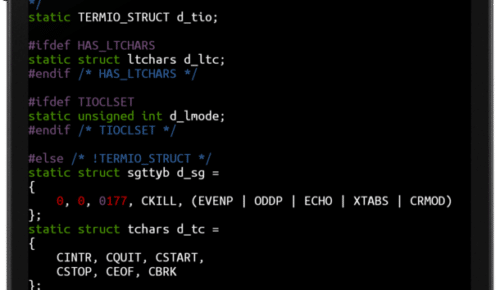

Пример конфигурации V2ray на Linux:

{

"inbounds": [{

"port": 1080,

"protocol": "socks",

"settings": {}

}],

"outbounds": [{

"protocol": "vmess",

"settings": {

"vnext": [{

"address": "example.com",

"port": 443,

"users": [{

"id": "your-uuid-here",

"alterId": 64

}]

}]

}

}]

}

Для начала вам потребуется сгенерировать UUID. Это можно сделать командой:

uuidgen

SSH: основа безопасного подключения

SSH (Secure Shell) — это протокол, который был разработан для безопасного удалённого доступа и передачи данных через зашифрованные каналы. Он используется для управления серверами и создания защищённых туннелей между компьютером пользователя и сервером.

Основные возможности SSH:

- Шифрование данных: Вся передаваемая информация шифруется, что исключает её перехват.

- Порт-форвардинг: SSH позволяет перенаправлять порты с клиентского устройства на удалённый сервер.

- Многофакторная аутентификация: SSH поддерживает вход с помощью паролей и ключей, что повышает уровень безопасности.

Пример настройки SSH для туннелирования трафика:

Для безопасного перенаправления трафика через SSH воспользуйтесь следующей командой:

ssh -L 8080:localhost:1080 user@server_ip

Эта команда создаёт туннель между локальным портом 8080 и удалённым сервером, на котором работает V2ray на порте 1080.

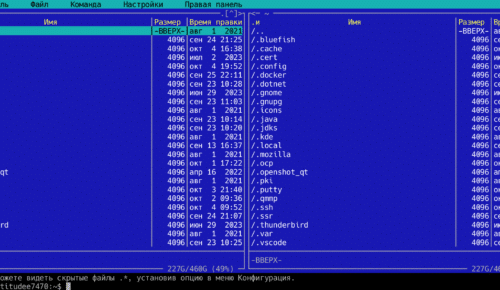

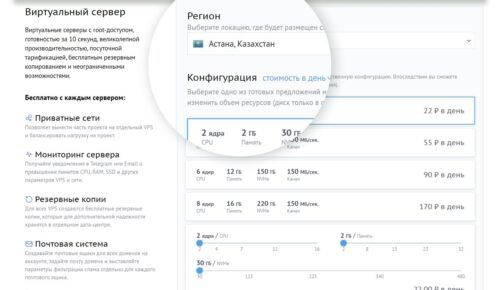

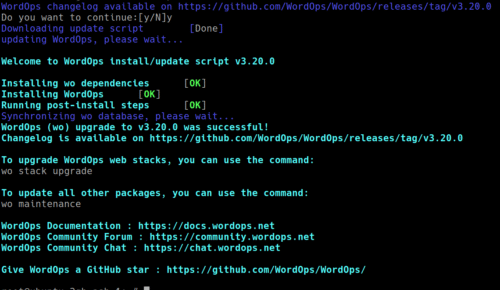

Установка и настройка Npv Tunnel V2ray/SSH на различных операционных системах

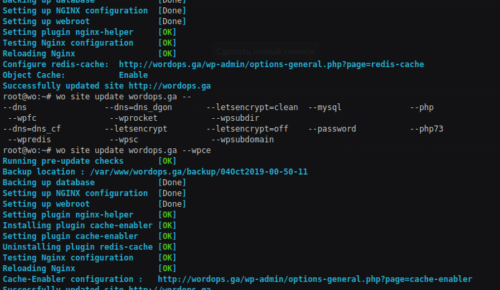

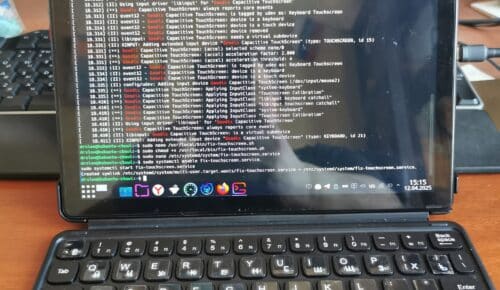

Настройка на Ubuntu

- Установка необходимых пакетов:

sudo apt update sudo apt install -y v2ray openvpn openssh-server

- Создание конфигурации V2ray:

Сохраните конфигурацию в/etc/v2ray/config.jsonи отредактируйте её под ваши нужды, как в примере выше. - Запуск сервиса:

sudo systemctl start v2ray

- Настройка SSH для создания туннеля:

Отредактируйте файл конфигурации SSH/etc/ssh/sshd_config:

AllowTcpForwarding yes GatewayPorts yes

Настройка на Windows

- Установка клиента V2rayN: Загрузите клиент V2rayN для Windows.

- Создание профиля сервера: Внесите данные сервера, такие как адрес, UUID и порт.

- Подключение через SSH: Для подключения используйте PuTTY или OpenSSH на Windows для создания защищённого туннеля через порт-форвардинг.

Настройка на Android

- Установка V2rayNG: Загрузите приложение V2rayNG с Google Play.

- Создание профиля подключения: Добавьте ваш сервер с использованием UUID, адреса и порта, как и в случае с Windows.

- Использование JuiceSSH для управления сервером и туннелирования через SSH.

Примечания и советы

- Совместимость с брандмауэром: Убедитесь, что все необходимые порты (например, 1080 для V2ray) открыты на вашем сервере.

- Аутентификация через ключи SSH: Рекомендуется использовать SSH-ключи вместо паролей для повышения безопасности. Сгенерировать ключи можно командой:

ssh-keygen -t rsa

- Мониторинг соединения: Используйте утилиты, такие как

netstatилиss, для отслеживания активности подключений и туннелей.

Взгляд в будущее

Npv Tunnel V2ray/SSH предоставляет мощный и гибкий способ защитить данные. Благодаря его гибкости и поддержке различных протоколов, он может быть настроен под любые нужды пользователя. В будущем эта технология будет продолжать развиваться, особенно с ростом необходимости защиты персональных данных.