Безопасность серверов — важнейший аспект для каждого системного администратора. Одним из ключевых элементов защиты является файрвол, который фильтрует входящий и исходящий сетевой трафик. В Ubuntu наиболее удобным инструментом для управления правилами файрвола является UFW (Uncomplicated Firewall). Он предоставляет простой интерфейс для настройки правил безопасности и управления доступом к серверу.

В этой статье мы рассмотрим, как установить и настроить UFW на сервере Ubuntu, чтобы эффективно защитить его от внешних угроз.

Что такое UFW?

UFW — это интерфейс для работы с сетевым фильтром iptables. Его основное преимущество — простота настройки и возможность быстрого создания правил безопасности без необходимости глубоко разбираться в сложных командах iptables.

С помощью UFW можно легко управлять доступом к различным службам на сервере, определяя, какие порты должны быть открыты для внешнего трафика, а какие — закрыты.

Установка и базовая настройка UFW

Шаг 1: Установка UFW

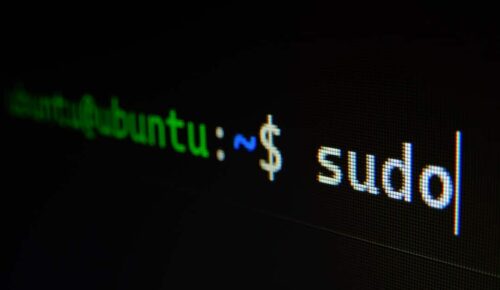

UFW обычно предустановлен на большинстве серверов Ubuntu. Однако, если его нет, вы можете установить его с помощью команды:

sudo apt update sudo apt install ufw

После установки убедитесь, что UFW установлен корректно:

sudo ufw status

Если он неактивен, статус будет выглядеть как inactive.

Шаг 2: Открытие необходимых портов

Перед активацией UFW нужно определить, какие порты вам нужно оставить открытыми. Например, если вы подключаетесь к серверу по SSH, важно убедиться, что порт для SSH открыт, иначе вы потеряете доступ к серверу.

Откройте SSH (по умолчанию порт 22):

sudo ufw allow ssh

Или, если вы используете нестандартный порт для SSH (например, 2222):

sudo ufw allow 2222/tcp

Шаг 3: Активация UFW

После того как вы открыли необходимые порты, можно активировать UFW:

sudo ufw enable

UFW выдаст предупреждение, что включение файрвола может разорвать текущие SSH-сессии, если порт SSH не был предварительно открыт. Если все сделано правильно, это не приведет к проблемам.

Шаг 4: Проверка статуса

Проверить текущий статус UFW и список активных правил можно с помощью команды:

sudo ufw status verbose

Примеры настройки UFW

Разрешение доступа к конкретным портам

Допустим, вы хотите открыть HTTP (80) и HTTPS (443) порты для веб-сервера:

sudo ufw allow http sudo ufw allow https

Также можно указать диапазоны портов, если нужно разрешить доступ к нескольким портам:

sudo ufw allow 1000:2000/tcp

Открытие порта для конкретного IP

Если вы хотите разрешить доступ к определенному порту только с одного IP-адреса, например, для доступа к административной панели веб-приложения, используйте следующую команду:

sudo ufw allow from 192.168.1.100 to any port 8080

Отклонение определенных подключений

Для блокировки конкретного IP-адреса можно использовать команду:

sudo ufw deny from 203.0.113.0

Это правило заблокирует любой трафик с IP 203.0.113.0.

Открытие портов для определенных сетей

Если необходимо разрешить доступ с определенной подсети, например, для VPN-сервера, добавьте правило:

sudo ufw allow from 10.8.0.0/24 to any port 1194

Отклонение всех подключений по умолчанию

Для повышения безопасности рекомендуется настроить файрвол так, чтобы все входящие подключения по умолчанию блокировались, а только определенные порты были открыты вручную. Это можно сделать следующими командами:

sudo ufw default deny incoming sudo ufw default allow outgoing

Это позволит блокировать весь входящий трафик и разрешать только исходящий.

Защита сервера с помощью UFW

SSH-брутфорс

Брутфорс-атаки на SSH — одна из самых распространенных угроз для серверов. Чтобы уменьшить риск, вы можете добавить лимиты на количество попыток подключения:

sudo ufw limit ssh

Это правило будет ограничивать количество попыток подключения к SSH, что защитит сервер от атак перебором паролей.

Защита веб-серверов

Для веб-серверов, особенно тех, которые находятся в публичной сети, важно обеспечить правильную настройку UFW. Обычно открываются только порты 80 и 443 для HTTP и HTTPS трафика. Всё остальное, кроме служебных портов (например, SSH), должно быть заблокировано.

Если у вас настроен веб-сервер Nginx, команды могут выглядеть так:

sudo ufw allow 'Nginx Full'

Это разрешит трафик для HTTP и HTTPS.

Логирование попыток доступа

UFW поддерживает возможность ведения логов, что позволяет отслеживать попытки несанкционированного доступа к вашему серверу. Чтобы включить логирование, выполните:

sudo ufw logging on

Логи UFW можно найти в файле /var/log/ufw.log. Это полезно для анализа трафика и выявления потенциальных угроз.

Заключение

UFW — это мощный и простой в использовании инструмент для повышения безопасности вашего сервера. С его помощью вы можете легко настроить необходимые правила фильтрации трафика, ограничить доступ к критическим портам и защитить сервер от несанкционированного доступа. Помните, что UFW — это лишь часть общей стратегии безопасности, и его стоит использовать в сочетании с другими методами, такими как регулярные обновления, двухфакторная аутентификация и мониторинг системных журналов.

Безопасность никогда не бывает абсолютной, но с помощью UFW можно значительно снизить риски и усилить защиту сервера.

Эта статья поможет системным администраторам быстро разобраться с UFW и улучшить защиту своих серверов, акцентируя внимание на простоте и эффективности использования.