Введение

В эпоху цифровой информации безопасность и конфиденциальность данных становятся приоритетом для пользователей и организаций. SSH (Secure Shell) — это протокол, который обеспечивает защищенное взаимодействие между устройствами в сети. Одной из наиболее мощных функций SSH является инкапсуляция и проброс трафика, что позволяет создавать безопасные туннели для передачи данных.

В этом руководстве мы подробно рассмотрим, как использовать SSH для инкапсуляции и проброса трафика на различных операционных системах: Linux, macOS и FreeBSD. Мы предоставим практические примеры, лучшие практики и подробные пояснения, чтобы вы могли эффективно и безопасно использовать эти технологии в своей работе.

Что такое Инкапсуляция в Контексте SSH?

Инкапсуляция — это процесс обертывания одного протокола или типа данных внутри другого протокола. В контексте SSH это означает передачу сетевого трафика через защищенный SSH-туннель, что обеспечивает шифрование и защиту данных от несанкционированного доступа.

Почему Инкапсуляция Важна?

- Безопасность: Данные шифруются, предотвращая их перехват и анализ.

- Обход Ограничений: Позволяет обойти сетевые фильтры и брандмауэры.

- Простота Настройки: Не требует дополнительных инструментов или программ.

Проброс Трафика через SSH

Проброс трафика — это метод перенаправления сетевого трафика через SSH-соединение. Он бывает трех типов:

- Локальный проброс (Local Forwarding)

- Удаленный проброс (Remote Forwarding)

- Динамический проброс (Dynamic Forwarding)

Локальный Проброс (Local Forwarding)

Перенаправляет локальный порт на удаленный хост и порт через SSH-туннель.

Синтаксис:

ssh -L [локальный_порт]:[удаленный_хост]:[удаленный_порт] [пользователь]@[ssh_сервер]

Удаленный Проброс (Remote Forwarding)

Позволяет удаленному серверу перенаправлять трафик на локальный хост и порт.

Синтаксис:

ssh -R [удаленный_порт]:[локальный_хост]:[локальный_порт] [пользователь]@[ssh_сервер]

Динамический Проброс (Dynamic Forwarding)

Создает SOCKS-прокси, позволяя динамически перенаправлять трафик через SSH-туннель.

Синтаксис:

ssh -D [локальный_порт] [пользователь]@[ssh_сервер]

Практические Примеры на Разных Системах

Linux

Локальный Проброс на Linux

Задача: Доступ к внутреннему веб-серверу internal.example.com на порту 80 через SSH-сервер ssh.example.com.

Команда:

ssh -L 8080:internal.example.com:80 user@ssh.example.com

Пояснение:

8080— локальный порт на вашей машине.internal.example.com:80— удаленный хост и порт.user@ssh.example.com— учетная запись на SSH-сервере.

Удаленный Проброс на Linux

Задача: Предоставить доступ к локальному сервису на порту 3306 (MySQL) удаленному серверу.

Команда:

ssh -R 3306:localhost:3306 user@ssh.example.com

Пояснение:

3306— порт на удаленном сервере.localhost:3306— локальный хост и порт (ваша MySQL база данных).

Динамический Проброс на Linux

Задача: Создать SOCKS5 прокси для безопасного серфинга в интернете.

Команда:

ssh -D 1080 user@ssh.example.com

Настройка браузера:

Установите localhost и порт 1080 в настройках прокси вашего браузера.

macOS

Локальный Проброс на macOS

Задача: Доступ к удаленному сервису remote.service.com на порту 443 через SSH-сервер.

Команда в Терминале:

ssh -L 8443:remote.service.com:443 user@ssh.example.com

Проверка:

Откройте браузер и перейдите по адресу https://localhost:8443.

Удаленный Проброс на macOS

Задача: Позволить удаленному серверу доступ к локальному веб-серверу на порту 8080.

Команда:

ssh -R 8080:localhost:8080 user@ssh.example.com

Пояснение:

Удаленный сервер теперь может получить доступ к вашему локальному веб-серверу через порт 8080.

Динамический Проброс на macOS

Задача: Настроить динамический проброс для использования с различными приложениями.

Команда:

ssh -D 9090 user@ssh.example.com

Настройка приложений:

В настройках прокси приложений укажите localhost и порт 9090.

FreeBSD

Локальный Проброс на FreeBSD

Задача: Перенаправить локальный порт для доступа к почтовому серверу на удаленном хосте.

Команда:

ssh -L 2525:mail.example.com:25 user@ssh.example.com

Проверка:

Отправьте почту через localhost:2525, которая будет передана на mail.example.com:25.

Удаленный Проброс на FreeBSD

Задача: Предоставить удаленному серверу доступ к локальному FTP-серверу на порту 21.

Команда:

ssh -R 2121:localhost:21 user@ssh.example.com

Пояснение:

Удаленный сервер может подключиться к localhost:2121, чтобы использовать ваш локальный FTP-сервер.

Динамический Проброс на FreeBSD

Задача: Создать SOCKS-прокси для безопасного доступа к интернету.

Команда:

ssh -D 7070 user@ssh.example.com

Настройка системы:

Настройте системные настройки прокси на использование localhost:7070.

Инкапсуляция IP-Трафика через SSH

Создание VPN-подобного соединения с использованием SSH для инкапсуляции IP-трафика.

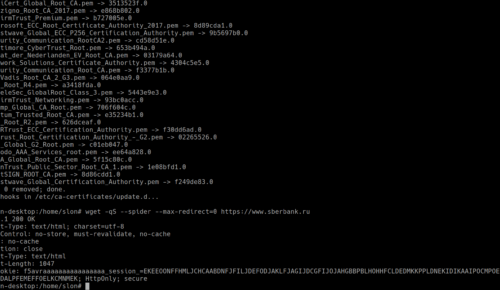

Шаг 1: Настройка Сервера

На Linux/macOS/FreeBSD:

- Включите поддержку туннелей в SSH-сервере. Отредактируйте файл

/etc/ssh/sshd_configи добавьте или измените строку:

PermitTunnel yes

- Перезапустите SSH-сервер. Linux/macOS:

sudo systemctl restart sshd

FreeBSD:

sudo service sshd restart

Шаг 2: Настройка Клиента

Команда для подключения с туннелированием:

sudo ssh -w 0:0 user@ssh.example.com

Пояснение:

-w 0:0указывает использовать туннельное устройствоtun0на клиенте и сервере.

Шаг 3: Настройка Сетевых Интерфейсов

На Сервере

Linux/macOS:

sudo ip addr add 10.0.0.1/24 dev tun0 sudo ip link set tun0 up

FreeBSD:

sudo ifconfig tun0 10.0.0.1 10.0.0.2 netmask 255.255.255.0 up

На Клиенте

Linux/macOS:

sudo ip addr add 10.0.0.2/24 dev tun0 sudo ip link set tun0 up

FreeBSD:

sudo ifconfig tun0 10.0.0.2 10.0.0.1 netmask 255.255.255.0 up

Шаг 4: Настройка Маршрутизации

На Клиенте

Добавьте маршрут по умолчанию через туннель:

Linux/macOS:

sudo ip route add default via 10.0.0.1 dev tun0

FreeBSD:

sudo route add default 10.0.0.1

Проверка:

ping -c 4 8.8.8.8

Если пинг проходит, значит трафик успешно инкапсулируется через SSH-туннель.

Лучшие Практики и Пояснения

Безопасность

- Аутентификация по Ключам: Используйте SSH-ключи вместо паролей для повышения безопасности. Генерация ключей:

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

- Ограничение Доступа: Отредактируйте

sshd_config, чтобы ограничить доступ по IP или пользователям.

AllowUsers user1 user2

Производительность

- Сжатие Трафика: Используйте опцию

-Cдля сжатия данных.

ssh -C user@ssh.example.com

- Контроль Живучести Соединения: Добавьте в

ssh_configили используйте опцию командной строки для предотвращения обрывов.

ServerAliveInterval 60

Общие Ошибки и Решения

- Ошибка: «Cannot assign requested address» Убедитесь, что туннельное устройство

tun0не используется и доступно. - Проблемы с Маршрутизацией: Проверьте таблицу маршрутизации командой

ip route(Linux/macOS) илиnetstat -rn(FreeBSD).

Дополнительные Примеры и Сценарии

Использование SSH-Мостов

Для сложных сетевых конфигураций можно использовать SSH-мосты для проброса трафика через несколько серверов.

Команда:

ssh -J user@jump-host user@destination-host

Пояснение:

-Jуказывает промежуточный сервер (jump-host), через который будет установлено соединение.

Проброс Графического Интерфейса

Для запуска приложений с графическим интерфейсом через SSH.

Команда:

ssh -X user@ssh.example.com

Настройка X11 Forwarding:

Убедитесь, что в sshd_config на сервере включена опция:

X11Forwarding yes

Туннелирование UDP-трафика

SSH по умолчанию не поддерживает UDP, но можно использовать инструменты вроде socat или netcat.

Пример с socat:

На Клиенте:

socat UDP-LISTEN:8000,fork EXEC:"ssh user@ssh.example.com socat STDIO UDP4\:localhost\:8000"

На Сервере:

socat STDIO UDP-LISTEN:8000,fork

Заключение

Инкапсуляция и проброс трафика через SSH предоставляют мощные возможности для обеспечения безопасности и гибкости сетевых соединений. Независимо от используемой операционной системы — будь то Linux, macOS или FreeBSD — SSH предоставляет универсальные инструменты для решения широкого спектра задач.

Рекомендации по Безопасности

- Регулярные Обновления: Убедитесь, что ваш SSH-сервер и клиент всегда обновлены до последней версии.

- Использование Сильных Ключей: Применяйте ключи длиной не менее 2048 бит.

- Мониторинг Логов: Регулярно проверяйте журналы

/var/log/auth.log(Linux/macOS) или/var/log/security(FreeBSD) на предмет несанкционированного доступа.

Полезные Ссылки

- Официальная документация OpenSSH: https://www.openssh.com/manual.html

- Руководство по SSH на Linux: https://linux.die.net/man/1/ssh

- Руководство по SSH на macOS: https://ss64.com/osx/ssh.html

- Руководство по SSH на FreeBSD: https://www.freebsd.org/cgi/man.cgi?query=ssh&sektion=1

Часто Задаваемые Вопросы

Можно ли использовать SSH для постоянного VPN-соединения?

Да, но SSH не заменяет полноценный VPN. Для постоянных VPN-соединений рекомендуется использовать специализированные инструменты, такие как OpenVPN или WireGuard.

Как проверить, что трафик действительно идет через SSH-туннель?

Используйте инструменты мониторинга сети, такие как tcpdump или wireshark, чтобы отследить трафик и убедиться, что он шифруется и передается через SSH.

Какие ограничения есть у проброса трафика через SSH?

- Производительность: SSH может быть менее эффективен по сравнению с специализированными VPN.

- Пропускная Способность: Ограничена возможностями SSH-сервера и сети.

- Сложность Настройки: Для некоторых сценариев настройка может быть сложной.

Заключение

Используя инкапсуляцию и проброс трафика через SSH, вы можете значительно улучшить безопасность и гибкость вашей сетевой инфраструктуры. Надеемся, что это руководство с подробными примерами на различных операционных системах поможет вам эффективно применять эти технологии в вашей работе.

Помните, что безопасность — это процесс, а не состояние. Регулярно обновляйте свои знания и инструменты, чтобы оставаться на шаг впереди потенциальных угроз.