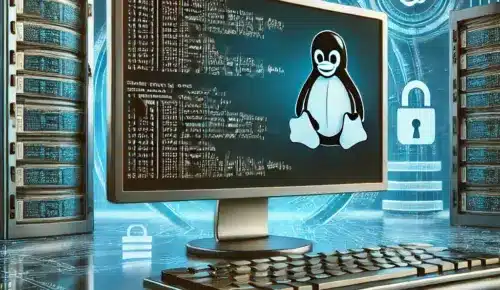

Безопасность сервера — одна из важнейших задач для любого администратора, особенно в условиях постоянных попыток взлома и несанкционированного доступа. В этом контексте утилита Fail2Ban является отличным инструментом для защиты от различных атак на сервер, таких как брутфорс.

Fail2Ban автоматически блокирует IP-адреса, которые проявляют подозрительную активность (например, многократные попытки неудачного входа в систему). В этой статье рассмотрим, как установить и настроить Fail2Ban на сервере Ubuntu, чтобы обезопасить ваш сервер от потенциальных угроз.

Зачем нужна Fail2Ban?

Fail2Ban мониторит журналы логов на сервере и обнаруживает повторяющиеся подозрительные действия, такие как:

- Многочисленные неудачные попытки входа в SSH.

- Попытки авторизации в административной панели веб-сайта.

- Изучение различных портов в попытке найти уязвимости.

После обнаружения таких действий, утилита добавляет IP-адрес атакующего в список блокировки (бан), предотвращая дальнейшие попытки доступа.

Установка Fail2Ban на Ubuntu

Fail2Ban доступен в стандартных репозиториях Ubuntu, и его установка не занимает много времени. Давайте приступим:

Шаг 1: Обновите пакеты и установите Fail2Ban

sudo apt update sudo apt install fail2ban

Шаг 2: Настройка Fail2Ban

Основная конфигурация Fail2Ban находится в файле /etc/fail2ban/jail.conf. Однако, по умолчанию не рекомендуется вносить изменения непосредственно в этот файл, так как при обновлениях они могут быть потеряны. Вместо этого создайте копию конфигурации:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Шаг 3: Настройка защиты SSH

Для большинства серверов наиболее критичной является защита SSH. Откройте файл /etc/fail2ban/jail.local и найдите секцию [sshd]. Внесите следующие изменения:

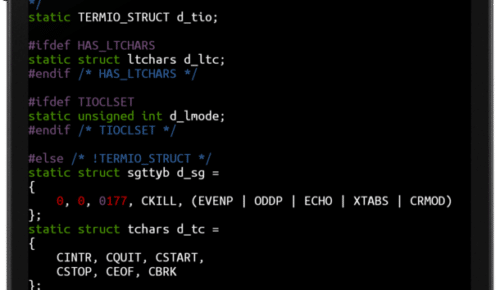

[sshd] enabled = true port = 22 filter = sshd logpath = /var/log/auth.log maxretry = 5

Здесь:

- enabled = true — включает защиту SSH.

- port — порт, на котором работает SSH (по умолчанию 22, но может быть изменен).

- logpath — путь к лог-файлу, который Fail2Ban будет отслеживать.

- maxretry — максимальное количество неудачных попыток авторизации до блокировки.

Шаг 4: Перезапуск Fail2Ban

После внесения изменений необходимо перезапустить службу Fail2Ban:

sudo systemctl restart fail2ban

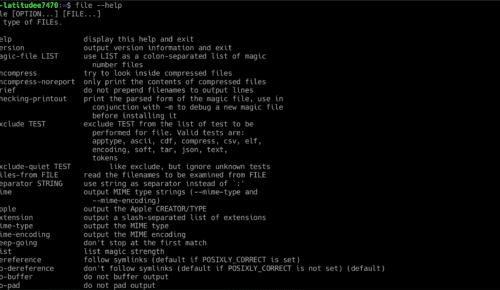

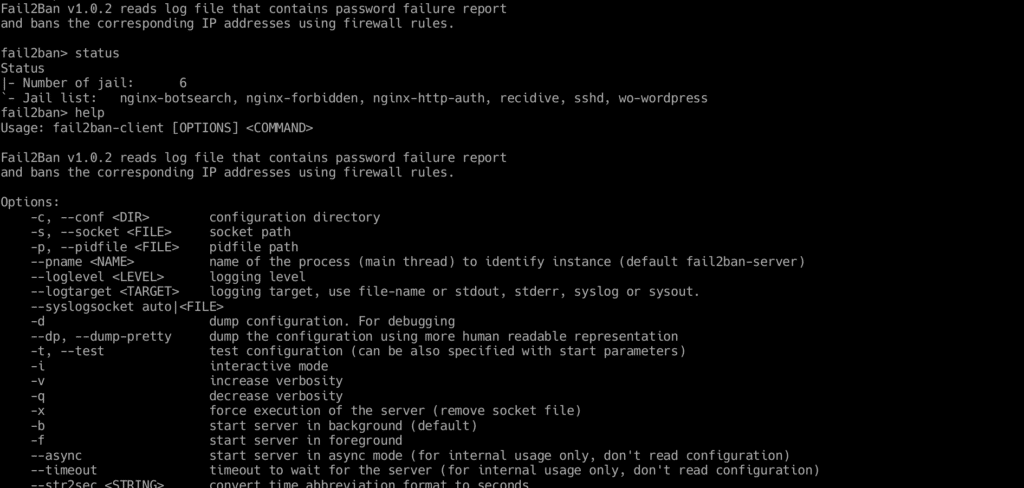

Шаг 5: Проверка работы

Чтобы убедиться, что Fail2Ban работает корректно, можно воспользоваться следующей командой для проверки статуса службы:

sudo fail2ban-client status

Для получения более детальной информации по конкретной «тюрьме» (например, SSH), выполните:

sudo fail2ban-client status sshd

Вы увидите информацию о том, сколько IP-адресов было заблокировано и сколько попыток зафиксировано.

Примеры настройки других сервисов

Fail2Ban поддерживает не только SSH, но и многие другие сервисы, такие как Apache, Nginx, Postfix и другие. Для каждого из этих сервисов существуют свои фильтры.

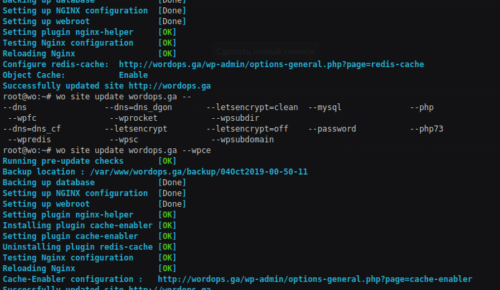

Пример: Защита веб-сервера Nginx

Откройте файл конфигурации /etc/fail2ban/jail.local и добавьте следующее:

[nginx-http-auth] enabled = true filter = nginx-http-auth port = http,https logpath = /var/log/nginx/error.log maxretry = 3

Эти настройки будут блокировать злоумышленников, которые совершают попытки взлома через HTTP-авторизацию.

Дополнительные настройки безопасности

Fail2Ban можно настроить для отправки уведомлений на вашу почту в случае блокировки IP-адресов. Для этого в файле /etc/fail2ban/jail.local добавьте следующие строки:

destemail = your-email@example.com sendername = Fail2Ban mta = sendmail action = %(action_mwl)s

Эти параметры настроят отправку уведомлений на ваш e-mail при каждом бане.

Заключение

Fail2Ban — это мощный инструмент для повышения безопасности вашего сервера. С его помощью можно защититься от брутфорс-атак и других видов несанкционированного доступа. Установив и настроив Fail2Ban, вы значительно уменьшите вероятность компрометации сервера.

Однако важно помнить, что Fail2Ban не является панацеей. В комплексе с другими мерами безопасности, такими как использование сильных паролей, двухфакторная аутентификация и регулярные обновления системы, Fail2Ban станет отличным дополнением к общей безопасности сервера.

Эта статья даёт общее понимание использования Fail2Ban для защиты сервера и настраивает читателей на важность комплексного подхода к безопасности.