LUKS (Linux Unified Key Setup) — это стандартный способ шифрования дисков в Linux, который обеспечивает надежную защиту данных. Используя LUKS, вы можете шифровать целые разделы или диски, обеспечивая безопасность конфиденциальной информации от несанкционированного доступа. В этой статье мы рассмотрим, как установить и настроить LUKS на системах Debian и Ubuntu.

Что такое LUKS?

LUKS обеспечивает безопасное шифрование и управление ключами. Он поддерживает различные алгоритмы шифрования и предоставляет механизмы для безопасного хранения паролей. Основные преимущества LUKS:

- Шифрование всего диска или его части.

- Защита от несанкционированного доступа.

- Поддержка нескольких ключей для доступа к зашифрованному разделу.

Установка необходимых инструментов

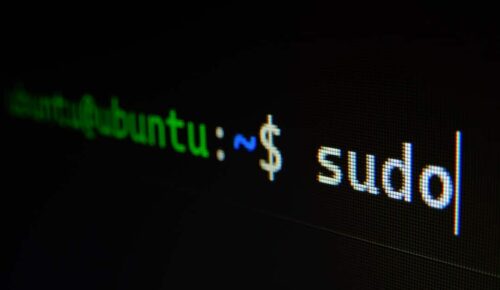

Перед началом работы убедитесь, что у вас установлены необходимые пакеты. На Debian и Ubuntu это можно сделать с помощью:

sudo apt update sudo apt install cryptsetup

Шаги по настройке LUKS

1. Подготовка диска или раздела

Перед шифрованием важно подготовить диск или раздел. Вы можете использовать lsblk для отображения доступных дисков:

lsblk

Например, если вы хотите зашифровать /dev/sdb1, убедитесь, что на этом разделе нет важных данных. Для демонстрации мы его отформатируем:

sudo mkfs.ext4 /dev/sdb1

2. Инициализация LUKS

Теперь вы можете инициализировать LUKS на выбранном разделе:

sudo cryptsetup luksFormat /dev/sdb1

Вы увидите предупреждение, что все данные на разделе будут потеряны. Если вы уверены, введите YES и выберите надежный пароль для шифрования.

3. Открытие зашифрованного раздела

После инициализации LUKS вы можете открыть зашифрованный раздел:

sudo cryptsetup luksOpen /dev/sdb1 my_encrypted_volume

Здесь my_encrypted_volume — это имя, под которым будет отображаться ваш зашифрованный раздел в системе.

4. Создание файловой системы на зашифрованном разделе

Теперь вы можете создать файловую систему на открытом разделе:

sudo mkfs.ext4 /dev/mapper/my_encrypted_volume

5. Монтирование зашифрованного раздела

Чтобы использовать зашифрованный раздел, его нужно смонтировать. Сначала создайте точку монтирования:

sudo mkdir /mnt/my_encrypted_data

Затем смонтируйте раздел:

sudo mount /dev/mapper/my_encrypted_volume /mnt/my_encrypted_data

Теперь вы можете использовать /mnt/my_encrypted_data для хранения данных.

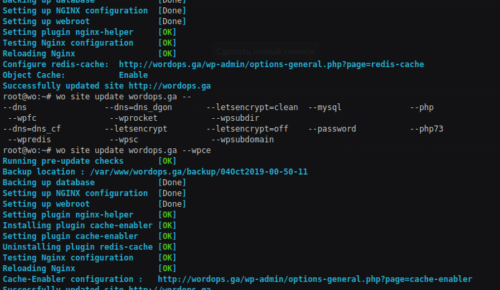

6. Автоматическое монтирование при загрузке

Чтобы зашифрованный раздел автоматически монтировался при загрузке, отредактируйте файл /etc/crypttab. Добавьте строку:

my_encrypted_volume /dev/sdb1 none luks

Затем отредактируйте файл /etc/fstab, добавив:

/dev/mapper/my_encrypted_volume /mnt/my_encrypted_data ext4 defaults 0 2

7. Закрытие и демонтаж зашифрованного раздела

Когда вы закончите работать с зашифрованным разделом, обязательно его отключите и закройте:

sudo umount /mnt/my_encrypted_data sudo cryptsetup luksClose my_encrypted_volume

Безопасность и управление ключами

Рекомендуемые практики

- Сложные пароли: Используйте длинные и сложные пароли для шифрования, чтобы защитить данные от взлома.

- Резервные копии: Храните резервные копии важных данных на внешних носителях.

- Обновления: Регулярно обновляйте систему и инструменты шифрования для устранения уязвимостей.

Восстановление доступа

Если вы потеряете пароль, восстановить доступ к зашифрованным данным будет невозможно. Рассмотрите возможность создания дополнительных ключей для LUKS, чтобы у вас было несколько способов доступа.

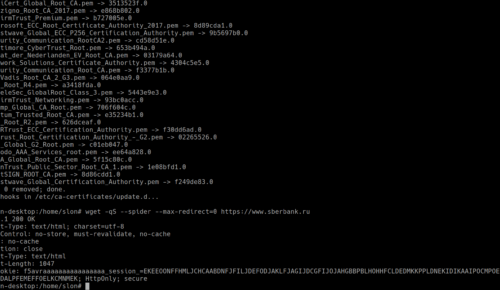

Использование ключевых файлов

Кроме паролей, LUKS поддерживает использование ключевых файлов. Это позволяет использовать файл как пароль для доступа к зашифрованному разделу.

Для создания ключевого файла выполните:

sudo dd if=/dev/urandom of=/root/mykeyfile bs=1024 count=4 sudo chmod 600 /root/mykeyfile

Затем добавьте ключевой файл:

sudo cryptsetup luksAddKey /dev/sdb1 /root/mykeyfile

Теперь вы можете использовать этот файл для открытия LUKS:

sudo cryptsetup luksOpen /dev/sdb1 my_encrypted_volume --key-file /root/mykeyfile

Заключение

LUKS — это надежный инструмент для шифрования данных в Linux, который позволяет защитить важную информацию от несанкционированного доступа. С его помощью вы можете легко настроить шифрование на дисках и разделах в Debian и Ubuntu.

Помните, что безопасность ваших данных зависит от сложных паролей, регулярного резервного копирования и обновлений системы. Используйте LUKS как часть общей стратегии безопасности для защиты ваших конфиденциальных данных.