Введение

Let’s Encrypt — один из крупнейших поставщиков бесплатных SSL/TLS-сертификатов, объявил о важном изменении: с 4 июня 2025 года сервис перестанет отправлять уведомления об истечении срока действия сертификатов. Это решение вызвано несколькими ключевыми причинами, включая рост автоматизации, вопросы конфиденциальности, оптимизацию ресурсов и упрощение инфраструктуры.

Для DevOps-инженеров и администраторов, полагающихся на Let’s Encrypt, это изменение требует пересмотра процессов мониторинга и продления сертификатов. Разберёмся, как адаптироваться к новым условиям и что необходимо сделать, чтобы избежать сбоев в работе сервисов.

Источник: Let’s Encrypt — Ending Expiration Emails

Почему Let’s Encrypt отказывается от уведомлений?

1. Рост автоматизации

За последние 10 лет большинство пользователей перешли на автоматическое обновление сертификатов. Современные инструменты, такие как Certbot, позволяют продлевать сертификаты без вмешательства администратора, что делает рассылку уведомлений об их истечении избыточной.

2. Уважение к конфиденциальности

Let’s Encrypt всегда придерживался строгих стандартов конфиденциальности. Хранение миллионов email-адресов для отправки уведомлений создавало потенциальные риски утечек данных. Отказ от этих рассылок — логичный шаг в сторону защиты персональных данных пользователей.

3. Оптимизация ресурсов

Отправка уведомлений — это нагрузка на инфраструктуру Let’s Encrypt. Отказ от этого сервиса позволит направить высвободившиеся ресурсы на улучшение других аспектов работы, таких как поддержка протоколов безопасности и надежность выдачи сертификатов.

4. Упрощение инфраструктуры

Чем сложнее система, тем выше вероятность сбоев. Let’s Encrypt стремится минимизировать излишнюю сложность, сокращая зависимость от устаревших механизмов оповещения.

Что делать DevOps-инженерам?

Раз уж автоматические уведомления уходят в прошлое, важно настроить внутренние процессы, чтобы не пропустить истечение сертификатов. Вот что можно сделать:

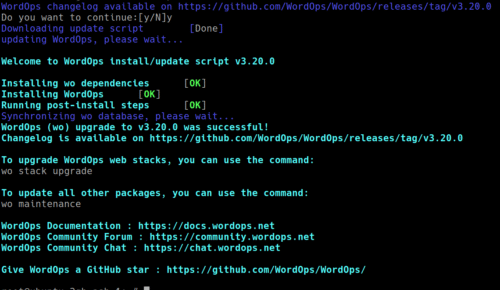

1. Внедрите автоматическое продление сертификатов

Если вы до сих пор не используете автоматическое обновление сертификатов, самое время это исправить. Для большинства серверов и сервисов можно настроить Certbot с флагом --renew и периодическим запуском через cron или systemd timers:

certbot renew --quiet

Добавьте эту команду в cron (crontab -e):

0 3 * * * certbot renew --quiet

2. Настройте внутренний мониторинг сертификатов

Лучше всего интегрировать систему мониторинга сертификатов с вашими DevOps-инструментами. Можно использовать:

- Nagios или Zabbix для проверки сроков действия сертификатов.

- Prometheus + Grafana с экспортерами для сбора метрик SSL-сертификатов.

- Lighthouse CI от Google для контроля HTTPS на веб-сайтах.

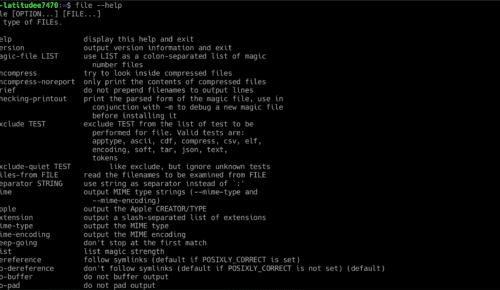

Пример команды для проверки срока действия сертификата:

openssl s_client -connect example.com:443 -servername example.com 2>/dev/null | openssl x509 -noout -dates

3. Используйте сторонние сервисы мониторинга

Если хотите получать уведомления, есть внешние сервисы, которые могут взять на себя эту функцию:

- Red Sift Certificates Lite (бывший Hardenize) — бесплатный мониторинг до 250 сертификатов.

- UptimeRobot и Better Uptime — проверка доступности HTTPS и предупреждения об истечении сертификатов.

- Let’s Monitor — специализированный инструмент для мониторинга SSL/TLS.

4. Обновите внутреннюю документацию и обучите команду

Убедитесь, что DevOps-команда в курсе изменений. Обновите документацию: уберите упоминания о письмах от Let’s Encrypt и добавьте информацию о новых процессах мониторинга и продления сертификатов.

5. Автоматизируйте аварийное обновление сертификатов

На случай сбоя в автоматическом продлении можно предусмотреть аварийное обновление:

certbot renew --force-renewal systemctl restart nginx

Этот скрипт можно запустить вручную или автоматически в случае обнаружения проблем с сертификатами.

Выводы

Let’s Encrypt даёт чёткий сигнал: пора полагаться на автоматизацию. Отключение email-уведомлений об истечении сертификатов не должно стать проблемой, если процессы продления и мониторинга настроены корректно.

Ключевые шаги для DevOps:

- Переключиться на автоматическое обновление сертификатов (если ещё не сделано).

- Настроить мониторинг SSL-сертификатов в вашей инфраструктуре.

- Использовать сторонние сервисы для уведомлений, если необходимо.

- Документировать новые процессы и обучить команду.

- Автоматизировать аварийное продление сертификатов.

Это изменение — не проблема, а возможность улучшить инфраструктуру, минимизировать человеческий фактор и повысить отказоустойчивость сервисов. Настраивайте автоматизацию, следите за сертификатами, и никакие изменения вас не застанут врасплох!

Источник: Let’s Encrypt — Ending Expiration Emails