Введение

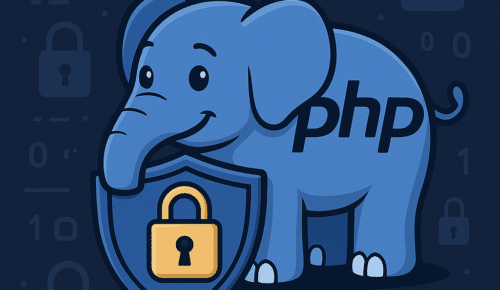

Недавно команда безопасности из Qualys обнаружила критическую уязвимость в популярном программном обеспечении OpenSSH, зарегистрированную как CVE-2024-6387. Эта уязвимость представляет собой серьёзную угрозу, поскольку позволяет злоумышленникам выполнять произвольный код с правами root без необходимости аутентификации. Уязвимость затрагивает версии OpenSSH 8.5 и выше на системах с библиотеками Glibc.

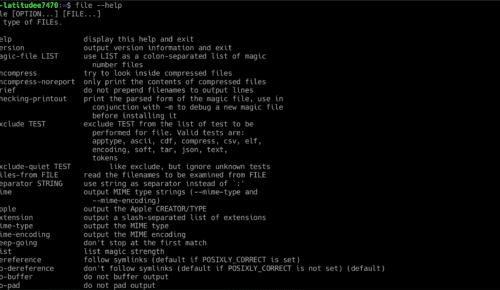

Что Такое OpenSSH?

OpenSSH (Open Secure Shell) — это набор утилит, предоставляющих возможность безопасного доступа к удалённым компьютерам. OpenSSH широко используется администраторами систем и сетей для управления серверами, выполнения команд, передачи файлов и других задач удалённого администрирования.

Описание Уязвимости (CVE-2024-6387)

Характеристики

Уязвимость CVE-2024-6387 позволяет злоумышленникам удалённо выполнять произвольный код с правами root на уязвимых системах без необходимости аутентификации. Это достигается путём отправки специально сформированного пакета данных на сервер, использующий уязвимую версию OpenSSH. Уязвимость присутствует в версиях OpenSSH 8.5 и выше на системах, использующих библиотеки Glibc.

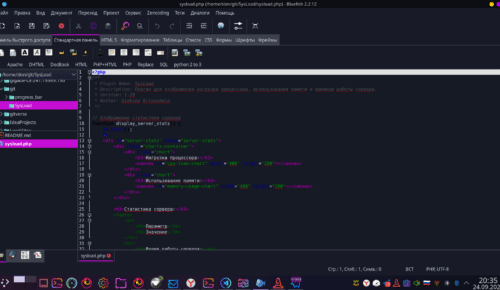

Подробности

Qualys обнаружила, что уязвимость связана с ошибкой в обработке определённых сетевых пакетов в OpenSSH. Ошибка возникает из-за некорректной работы с памятью, что позволяет злоумышленнику переполнить буфер и выполнить код, внедрив его в память системы. Поскольку OpenSSH часто запускается с правами суперпользователя (root), это даёт злоумышленнику полный контроль над уязвимой системой.

Затронутые Версии

- OpenSSH 8.5 и выше

- Системы с библиотеками Glibc

Потенциальные Последствия

Эксплуатация данной уязвимости может привести к следующим последствиям:

- Полный контроль над уязвимым сервером.

- Удалённое выполнение произвольного кода с правами root.

- Компрометация конфиденциальных данных.

- Установка вредоносного программного обеспечения.

- Развертывание дальнейших атак на другие системы в сети.

Рекомендации

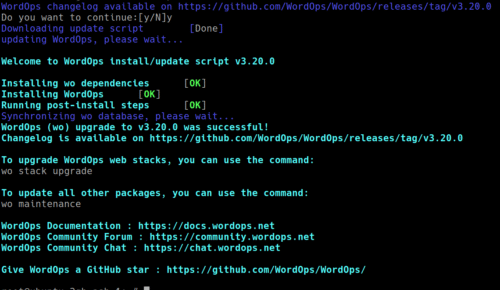

Обновление ПО

Рекомендуется незамедлительно обновить OpenSSH до последней версии, содержащей исправление данной уязвимости. Разработчики OpenSSH уже выпустили патч, устраняющий уязвимость CVE-2024-6387.

Меры Предосторожности

- Ограничение доступа: Ограничьте доступ к SSH-серверу с использованием файрволов и правил доступа, чтобы минимизировать риски.

- Мониторинг и аудит: Внедрите механизмы мониторинга и аудита активности на серверах, чтобы быстро обнаружить и реагировать на подозрительную активность.

- Использование альтернатив: Рассмотрите возможность использования альтернативных методов аутентификации, таких как ключи SSH вместо паролей.

Дополнительные Защитные Меры

- Обновление Glibc: Убедитесь, что библиотеки Glibc также обновлены до последних версий с исправлениями безопасности.

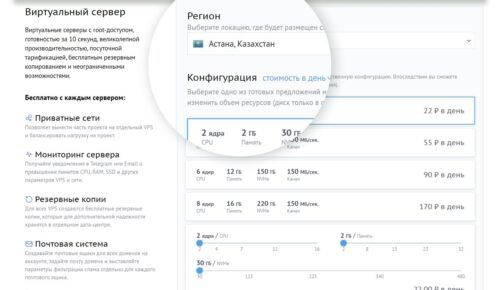

- Изоляция среды: Используйте контейнеризацию и виртуализацию для изоляции критически важных сервисов и данных.

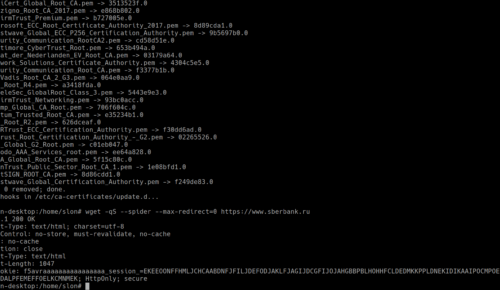

Заключение

Критическая уязвимость CVE-2024-6387 в OpenSSH представляет серьёзную угрозу для безопасности IT-инфраструктуры. Незамедлительное принятие мер по обновлению программного обеспечения и внедрению дополнительных мер безопасности поможет защитить системы от возможных атак. Важно оставаться в курсе последних обновлений безопасности и регулярно проверять и обновлять используемые программные продукты.

Для получения дополнительной информации и скачивания исправлений посетите официальный сайт OpenSSH и следите за новостями от команды Qualys.